2. Lợi dụng tài nguyên của nạn nhân để tấn công

2.3 Tấn công làm lụt UDP - UDP Flood

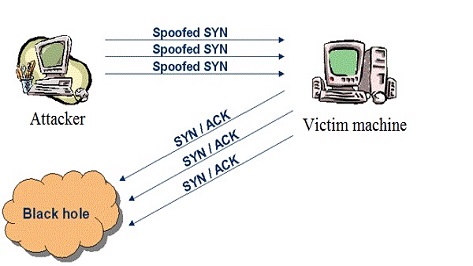

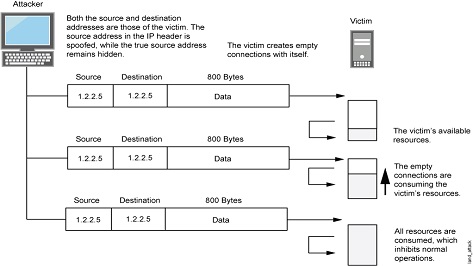

Tấn công làm lụt UDP bằng cách sử dụng User Datagram Protocol (UDP) và không trực tiếp như tấn công Transmission Control Protocol (TCP). Tuy nhiên, việc tấn công UDP có thể bắt đầu bằng cách gửi một số lượng lớn các gói tin UDP đến cổng ngẫu nhiên trên một máy chủ từ xa bởi vì UDP một giao thức không kết nối và không có quá trình thiết lập kết nối như TCP.

Kết quả là, các máy chủ ở xa sẽ kiểm tra các ứng dụng nghe tại cổng và thấy rằng không có ứng dụng nghe tại cổng. Sau đó sẽ trả lời với một gói tin ICMP nhưng không có đích đến.

Hình 1. Tấn công làm lụt UDP (Nguồn Juniper)

Vì vậy, đối với một số lượng lớn các gói tin UDP, hệ thống nạn nhân sẽ bị buộc phải gửi nhiều gói ICMP, cuối cùng dẫn đến các máy khách khác không thể truy cập vào máy chủ. Kẻ tấn công cũng có thể giả mạo địa chỉ IP của các gói tin UDP, đảm bảo rằng các gói ICMP trả lời không trở về máy của kẻ tấn công và việc ẩn đi vị trí mạng của chúng. Hầu hết các hệ điều hành cố gắng giảm thiểu một phần cách tấn công bằng này cách hạn chế tốc độ trả lời của gói tin ICMP được gửi đi.

Phần mềm như Low Orbit Ion Cannon và UDP Unicorn có thể được sử dụng để thực hiện các cuộc tấn công làm lụt UDP.

Thêm bình luận