Các nhà nghiên cứu an ninh mạng hôm nay đã tiết lộ chi tiết về lỗ hổng mới trong nền tảng Cloud Director của VMware, có khả năng cho phép kẻ tấn công giành được quyền truy cập vào những thông tin nhạy cảm và kiểm soát các private cloud trong toàn bộ cơ sở hạ tầng máy tính.

Bị theo dõi và phát hiện với tên gọi CVE-2020-3956, lỗ hổng injection này (lỗi chèn mã độc) bắt nguồn từ việc xử lý đầu vào không đúng cách, và có thể bị kẻ tấn công xác thực (authenticated attacker) lợi dụng để gửi traffic độc hại đến Cloud Director, dẫn đến việc những kẻ này có thể thực thi code tùy ý.

Theo hệ thống đánh giá lỗ hổng CVSS v.3 (Common Vulnerability Scoring System v.3), lỗi bảo mật này bị đánh giá 8,8 trên thang điểm 10, khiến nó trở thành một lỗi bảo mật đặc biệt nghiêm trọng cho người sử dụng.

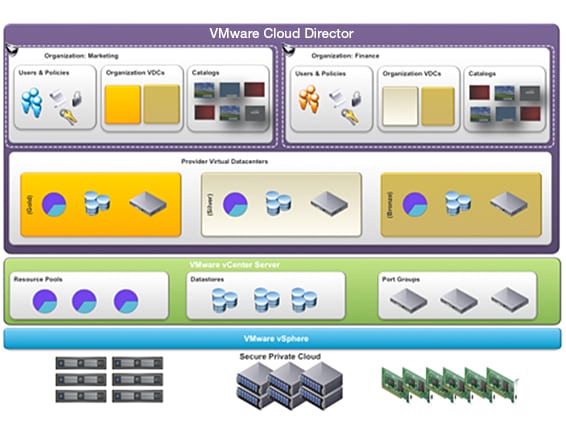

VMware Cloud Director là một phần mềm quản lý, tự động hóa và triển khai phổ biến, được sử dụng để vận hành và quản lý các tài nguyên đám mây (cloud resources), và cho phép các doanh nghiệp phân bổ các trung tâm dữ liệu trên khắp các vị trí địa lý khác nhau tích hợp thành các trung tâm dữ liệu ảo.

Theo công ty thì lỗ hổng này có thể bị khai thác thông qua các HTML5- và Flex-based UI, giao diện API Explorer, và truy cập API.

Lỗ hổng này đã ảnh hưởng đến các phiên bản VMware Cloud Director 10.0.x trước 10.0.0.2, 9.7.0.x trước 9.7.0.5, 9.5.0.x trước 9.5.0.6, và 9.1.0.x trước 9.1.0.4.

Lỗ hổng nghiêm trọng này đã được phát hiện bởi Citadelo – một công ty ethical hacking (hacker chân chính, có đạo đức) có trụ sở tại Prague (Cộng hòa Séc), sau khi nó được một khách hàng là doanh nghiệp giấu tên nằm trong danh sách Fortune 500 thuê để thực hiện kiểm toán bảo mật cơ sở hạ tầng đám mây của doanh nghiệp.

Citadelo cũng đã cho công bố một mã khai thác mẫu (proof-of-concept) để minh họa mức độ nghiêm trọng của lỗ hổng bảo mật này.

“Mọi thứ bắt đầu chỉ với một sự bất thường nhỏ. Khi chúng tôi nhập $ {7 * 7} làm hostname cho máy chủ SMTP trên phần mềm vCloud Director, chúng tôi đã nhận được thông báo lỗi như sau: Giá trị chuỗi có định dạng không hợp lệ, giá trị: [49] ,” Citadelo ghi chú trong báo cáo của mình. “Nó là dấu hiệu của vài dạng lỗi bảo mật thuộc Expression Language Injection, vì chúng tôi có thể đánh giá các chức năng thuật toán đơn giản ở phía máy chủ.”

Sử dụng điều này như một điểm vào, các nhà nghiên cứu cho biết họ có thể truy cập vào các lớp Java tùy ý (ví dụ: ” java.io.BufferedReader “) và instantiate (xác định, bắt chước) chúng bằng cách truyền các payload độc hại.

Sau khi đã khai thác được lỗ hổng bảo mật, Citadelo cho biết công ty này có thể thực hiện một loạt hành vi xâm nhập dưới đây:

- Xem nội dung của cơ sở dữ liệu trong hệ thống nội bộ, bao gồm cả băm mật khẩu (password hash) của bất kỳ khách hàng nào được phân bổ cho cơ sở hạ tầng này.

- Sửa đổi cơ sở dữ liệu hệ thống để truy cập các máy ảo bên ngoài (VM) được chỉ định cho các tổ chức khác nhau trong phần mềm Cloud Director.

- Nâng cao đặc quyền từ “Quản trị viên tổ chức” thành “Quản trị viên hệ thống” với quyền truy cập vào tất cả các tài khoản đám mây mà chỉ cần thay đổi mật khẩu thông qua một SQL query (truy vấn SQL).

- Sửa đổi trang đăng nhập của phần mềm Cloud Director, cho phép kẻ tấn công đánh cắp được mật khẩu của khách hàng khác trong bản rõ (plaintext), bao gồm cả những tài khoản Quản trị viên hệ thống.

- Đọc các dữ liệu nhạy cảm khác liên quan đến khách hàng, như tên đầy đủ, địa chỉ email hoặc địa chỉ IP.

Sau khi Citadelo bí mật tiết lộ các phát hiện này cho VMware vào ngày 1 tháng 4, công ty phần mềm này đã vá các lỗ hổng thông qua một loạt các bản cập nhật kéo dài trên các phiên bản 9.1.0.4, 9.5.0.6, 9.7.0.5 và 10.0.0.2.

VMware cũng đã phát hành một biện pháp giảm thiểu rủi ro của các cuộc tấn công nhắm tới việc khai thác lỗ hổng bảo mật này.

“Nhìn chung, cơ sở hạ tầng đám mây được đánh giá là tương đối an toàn bởi nó được trang bị nhiều lớp bảo mật khác nhau từ trong lõi, như mã hóa, cô lập lưu lượng mạng (network traffic), hay phân khúc khách hàng. Tuy nhiên, các lỗ hổng bảo mật vẫn có thể được tìm thấy trong bất kỳ loại ứng dụng nào, kể cả phần mềm của chính những nhà cung cấp dịch vụ điện toán đám mây, “ông Tomas Zatko, CEO của Citadelo, cho biết.

Thêm bình luận